Sicherheit im digitalen Raum

Die Digitalisierung hat die Welt verändert. Die Zeiten, in denen Menschen grosse Mengen an Informationen auf Papier drucken, sind (hoffentlich) vorbei. Heutzutage können Daten innerhalb von Sekunden mühelos in der Cloud gespeichert und abgerufen werden. Leider können Sie genauso schnell gestohlen oder missbraucht werden.

Ein Krimineller kann unbefugt Zugriff auf Ihre Cloudumgebung erlangen und so Daten unbemerkt entwenden. Sie werden möglicherweise erst auf den Vorfall aufmerksam, wenn der Hacker Ihnen ein Ultimatum stellt oder damit droht, die Daten im Internet zu publizieren. Die gute Nachricht ist jedoch, auch hier kann man sich entsprechend schützen und sich auf solche Fälle vorbereiten.

Aktuelle Cyber-Vorfälle auch in der Schweiz

Aktuelle Cyber-Vorfälle in der Schweiz zeigen schmerzhaft, dass die Sicherheit im digitalen Raum genauso wichtig ist, wie der Schutz Ihrer physischen Anlagen. Wer sich nicht, wie in der realen Welt ebenso, entsprechend umsichtig bewegt und sich nicht korrekt verhält, wird rasch zu einem Cybercrime-Opfer.

Anbei ein kleiner Exkurs zu den gängigen Cyberattacken denen Schweizer Unternehmen aktuell ausgesetzt sind.

Gängige Cybercrime Methoden

Kompromittierung von Benutzern ohne Zwei-Faktor-Authentifizierung (MFA):

Viele Systeme, respektive deren Benutzeraccounts, werden nicht ausreichend geschützt. Üblicherweise nur durch einen Benutzernamen und ein simples Passwort.

Für Kriminelle ist es ein Leichtes, Benutzer/Passwörter von bereits anderweitig gehackten Systemen zu probieren. Menschen tendieren leider dazu, die gleichen, meist eher simplen und gut merkbaren Passwörter für alle ihre Online-Zugänge (z.B. Onlineshops usw.) zu verwenden. Daher sind Sammlungen von solchen, bereits gehackten Benutzeraccounts im Dark Web, ein wahrer Fundus für Cyberkriminelle. Eine andere Variante ist das systematische Probieren von möglichen Varianten, bis ein Zugang schlussendlich funktioniert.

Wenn der kompromittierte Benutzer auch noch über eine administrative Rolle im gehackten System verfügt, hat der Angreifer einen Jackpot gelandet und kann immensen Schaden anrichten.

Ausnutzung öffentlich bekannter Sicherheitslücken:

Die regelmässige Aktualisierung Ihrer Clients, Serversysteme und Dienste sind von entscheidender Bedeutung, um bekannte Sicherheitslücken zu schliessen. Cyberkriminelle setzen automatisierte Tools ein, um IT-Infrastrukturen zu scannen und nach nicht-aktuellen Systemen zu suchen. Ein Beispiel sind veraltete Betriebssystemversionen, auf denen sie bösartige Software (bspw. Ransomware) platzieren/installieren. Diese Schädlinge verrichten dann den Dienst automatisch auf den Daten der Kunden.

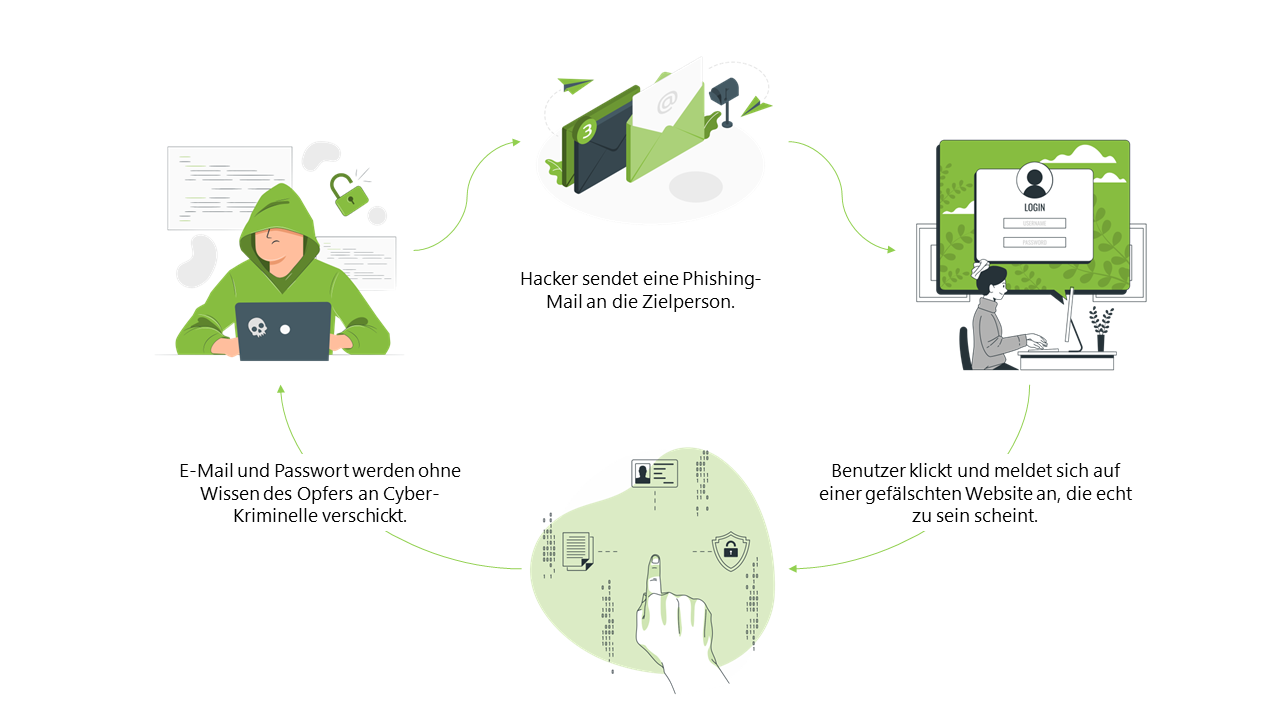

Phishing in Kombination mit dem «Token»-Diebstahl:

Obwohl es allgemein empfohlen wird, die Multifaktor-Authentifizierung (MFA) für zusätzliche Sicherheit zu aktivieren (verhindert über 95% der Angriffe), hat sich diese Massnahme, gegenüber sehr fortschrittlichen Bedrohungen, als unzureichend erwiesen.

Cyberkriminelle haben raffinierte Websites entwickelt, die auf den ersten Blick legitim erscheinen und typischerweise dem Original sehr ähnlich sind. Der Benutzer wird dabei über Links in E-Mails dazu verleitet, seine Anmeldeinformationen einzugeben. Dabei entwenden die Kriminellen den dabei generierten, temporären Zugangsschlüssel (auch Token genannt) und erlangen so unbefugten Zugriff auf das entsprechende Benutzerkonto.

Mögliche Konsequenzen eines Angriffs

Selbst wenn Sie die Situation lösen und Ihre Daten aus einer externen Sicherung wiederherstellen können (was in vielen Fällen auch nicht sichergestellt ist), bleiben zwei grosse Probleme bestehen: finanzielle Schäden und Reputationsschäden.

Finanzielle Konsequenzen

Die finanziellen Auswirkungen eines Cyberangriffs können schwerwiegend sein. Der Betriebsunterbruch, der mehrere Tage oder sogar Wochen dauern kann, kann erhebliche finanzielle Schäden verursachen.

Darüber hinaus nutzen Hacker in einigen Fällen Ihre Cloud/Server-Umgebung (sofern vorhanden), um weitere Angriffe auf Dritte durchzuführen oder virtuelle Maschinen für das Mining von Kryptowährungen zu nutzen.

Reputationsschäden

Darüber hinaus haben Sie, wenn finanzielle Schäden nicht Ihre Hauptbesorgnis sind, die mühsame Aufgabe, Ihre Kunden anzusprechen und sie darüber zu informieren, dass ihre vertraulichen Daten nun in unbekannten Händen liegen. Dieser Vertrauensbruch führt oft zu Ärger, Unzufriedenheit und einem Verlust des Vertrauens in Ihr Unternehmen. Ein Exodus von Kunden ist oft die Folge.

Mögliche Schutzmassnahmen für Microsoft 365 / Azure Kunden

Wie Sie wissen, liegt unser Fokus auf den Cloud Lösungen von Microsoft. Gerne beraten wir Sie auf Basis des Zero Trust Ansatz bei der Umsetzung Ihrer Sicherheitsanforderungen. Anbei die wichtigsten Elemente zum Schutz vor Kriminellen (die Aufzählung ist nicht abschliessend):

- Nutzung separater Konten: Es ist ratsam, alltägliche Aufgaben nicht mit einem privilegierten Konto (Konto mit Administratorrechten) durchzuführen. Während ein Hack in Ihrem primären, alltäglichen Arbeits-Konto schädlich ist, gewährt ein kompromittiertes, privilegiertes Konto, Hackern uneingeschränkte Möglichkeiten, Ihre Administratorrechte auszunutzen.

- Anwenden des «least privilege» Konzeptes: Dies heisst, es muss nicht immer gleich jeder die Rolle eines «globalen Administrators» bekommen. Microsoft 365 bietet dutzende, verschiedene Rollen, mit verschiedenen Aufgaben. Um beispielsweise Benutzer anzulegen oder Lizenzen zu verwalten, benötigt man nicht zwingend einen globalen Admin. Daher gilt der Grundsatz, so wenig Rechte wie möglich, soviele wie nötig. Jeweils ngepasst auf die spezifische Funktion, die ausgeübt werden soll.

- Auswahl der geeigneten und passenden Sicherheits–Konfigurationen auf Basis des Microsoft 365 Produktes: Verschiedene Microsoft 365 Lizenzen bieten unterschiedliche Schutzfunktionen, die konfiguriert werden können, insbesondere gegen die zuvor genannten Angriffsszenarien. Im Minimum empfehlen wir die 2-Faktor Authentifizierung (aka MFA) für alle Benutzer-Konten. Diese Schutzfunktion ist übrigens bereits in allen Microsoft 365 Basis Lizenzen verfügbar und zieht keine weiteren Kosten nach sich.

- Implementierung einer robusten Backup–Strategie: Die Aufrechterhaltung einer Datensicherung ausserhalb Ihres primären Systems ist unerlässlich. Nur so können die Risiken eines Datenverlustes aufgrund menschlicher Fehler oder durch Cybercrime-Vorfälle gemindert werden. Es ist wichtig eine Datensicherung zu nutzen, die inkrementell Kopien Ihrer Daten erstellt. Auch hier bieten wir mit Veeam eine sichere Microsoft 365-Backup-Lösung an. Sinnvollerweise sollten auch alle Azure AD Benutzer und Gruppen (inklusive Mitglieder oder Verschachtelungen) «gesichert» werden, dies ist in einer normalen Backup Lösung leider meistens nicht enthalten.

- Software auf dem neuesten Stand halten: Regelmässige Updates auf Ihren Endgeräten (primär Betriebssystem, Virenscanner usw.) sowie auch Server-Anwendungen, die über das Internet erreichbar sind, sind entscheidend. Vernachlässigte Updates machen Ihre IT-Infrastruktur anfällig für Angriffe, da Cyberkriminelle oft öffentlich bekannte Sicherheitslücken in veralteten Systemen und Software ausnutzen.

Fazit:

Der Zweck dieses Blogs ist es nicht, Panik oder Angst zu schüren, sondern die Aufmerksamkeit auf die Sicherheit im digitalen Raum zu richten. Die Gefahren werden zu oft unterschätzt oder gar nicht erkannt.

Microsoft bietet zahlreiche Optionen und Möglichkeiten für alle Branchen, sich in der Cloud zu schützen. Daher sollte jedes Unternehmen sich darüber Gedanken machen und die entsprechenden Schritte einleiten. Im Rahmen unserer Modern Work- und Azure-Dienstleistungen, bieten wir auf Security zugeschnittene Pakete. Diese richten sich nicht nur an Grossunternehmen, sondern explizit auch an KMUs.